I mobile workspace non sono pronti per affrontare le cyber minacce future

Gyde (Dimension Data): gli end-point mobile rappresentano una svolta per il business ma sono esposti a rischi e vulnerabilità. Le aziende devono affrontare il problema degli smart office e del BOYD

Le aziende che non sono in grado di offrire un ambiente lavorativo flessibile, autonomo e creativo corrono il rischio di perdere i talenti di prossima generazione. Ciò nonostante, la maggior parte degli ambienti lavorativi non è pronto per reagire alle minacce informatiche future. E' quanto emerge da un report di Dimension Data che esamina la necessità di trasformazione delle organizzazioni per consentire ai dipendenti di lavorare in spazi lavorativi ancora più mobili.

Securing Workspaces for Tomorrow è il titolo del white paper che evidenzia la richiesta incalzante dei dipendenti di tutto il mondo di uno spazio lavorativo più mobile e flessibile per poter lavorare in qualsiasi luogo, momento e da qualsiasi dispositivo, aumentando la produttività e migliorando l'equilibrio tra lavoro e vita privata.

"Tuttavia," avverte Matthew Gyde, Group Executive - Security, di Dimension Data, "proprio perché gli utenti mobile accedono a Internet in movimento, sono più vulnerabili agli attacchi in quanto potrebbero non avere lo stesso livello di sicurezza offerto all'interno del perimetro aziendale".

Oggi l'utente medio utilizza quattro dispositivi al giorno, e questo dato è destinato ad aumentare fino a 5 dispositivi connessi nei prossimi quattro anni. Entro il 2020, fino a 1,55 miliardi di persone saranno responsabili per il proprio lavoro svolto non più solo presso la propria scrivania. Inoltre, è previsto che entro il 2015 per una forza lavoro mondiale di 3,85 miliardi di persone il 50% dei dipendenti sarà costituito da millenians esperti tecnologici per i quali l'equilibrio lavoro-vita è il principale elemento nella valutazione delle opportunità lavorative.

Secondo Tony Walt, Group Executive - End-user Computing di Dimension Data, "una forza lavoro mobile funzionale consente ai dipendenti di accedere alle applicazioni e ai dati aziendali da qualsiasi ubicazione, sia essa la sede centrale, una filiale, la sede del cliente, casa propria o mentre si è in viaggio. Questo incremento di collaborazione fluida contribuirà a guidare l'innovazione e a garantire alle organizzazioni un vantaggio competitivo. Pertanto, la mobilità non è solo una preferenza ma una necessità che introduce però delle complessità legate al mantenimento dell'integrità di workspace sicuri".

Gyde cita la funzione commerciale come esempio più rappresentativo. "Un commerciale che utilizza un dispositivo mobile potrebbe accedere inconsapevolmente a un link dannoso, usando una rete wireless non protetta e di conseguenza scaricare ransomware".

Dal momento che sempre più aziende aspirano alla creazione degli spazi di lavoro del futuro e sfruttano i benefici di una forza lavoro mobile basata su piattaforme cloud, c'è più che mai bisogno di implementare adeguate misure per proteggere i dati, le infrastrutture, le applicazioni e gli utenti, ovunque essi si trovino. I dispositivi, l'ambiente, le applicazioni, le tecnologie emergenti, tutti connessi a Internet, potenzialmente costituiscono nuove opportunità di attacchi ai moderni ambienti lavorativi a opera dei cyber criminali.

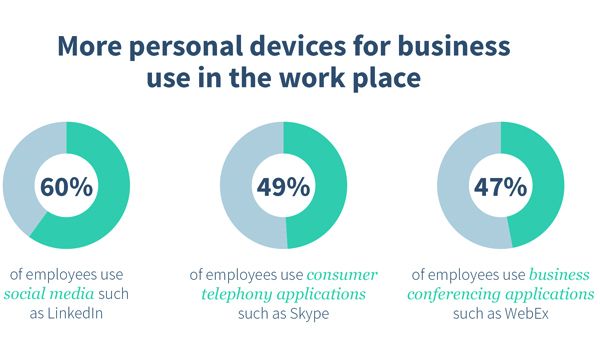

"Mentre gli endpoint mobile rappresentano una svolta per il business, espongono i lavoratori mobile a rischi e vulnerabilità per la sicurezza, in quanto non sono protetti da una sicurezza di livello enterprise. Inoltre, viene sempre di più consentita l'introduzione in azienda di dispositivi personali - bring your own device (BYOD) - aumentando il rischio di perdita dei dati a causa della mancanza di controllo o di visibilità dei dispositivi personali o di accesso alla rete aziendale in caso di furto o perdita del dispositivo," aggiunge Gyde.

Altri dati di rilievo evidenziati dalla ricerca.

- Smart office: l'Internet of Things introduce l'Internet delle Minacce: gli ambienti di lavoro del futuro abilitati dall'IoT offrono un livello di controllo e di personalizzazione che non era possibile raggiungere in passato. L'ambiente lavorativo è protagonista di un uso sempre più ampio di CCTV, così come di dispositivi intelligenti controllati dagli utenti attraverso smartphone e hub intelligenti. Tuttavia, questi dispositivi e i relativi hub possono essere più suscettibili di cyber attacchi in quanto tipicamente possiedono solo funzionalità di sicurezza basilari.

- I cyber attacchi passano per lo più inosservati: sono spesso nascosti dal traffico criptato HTTPS o in file ufficiali come word e PDF.

- Gli utenti finali vengono identificati come l'anello più debole e come minaccia interna: il 54% dei professionisti della sicurezza di tutto il mondo vedono nell'ingegneria di phishing/social una delle due più comuni tecniche di minaccia informatica.

- I cyber criminali potrebbero colpire le piattaforme Software-as-a-Service (SaaS): il fatto che i dati trasmessi verso il cloud possano essere intercettati o risiedano su cloud senza la crittografia adeguata costituisce una miniera d'oro in attesa di essere scoperta.

- Bloccare le minacce attraverso gli analytics di sicurezza context-aware: i Context-Aware Security Analytics possono essere utilizzati per identificare velocemente un'ampia gamma di attacchi evoluti come i DDoS volumetrici, i malware zero-day e minacce insider. Insieme al monitoraggio laterale continuo della rete aziendale, grazie alla consapevolezza di utenti, dispositivi e applicazioni, la soluzione accelera la risposta agli incidenti, migliora le indagini forensi e riduce i rischi aziendali.